Первая часть статьи опубликовано здесь.

Экосистема атак

Предприятия подвергаются множеству различных категорий атак, и каждая категория подразделяется на различные типы и версии.

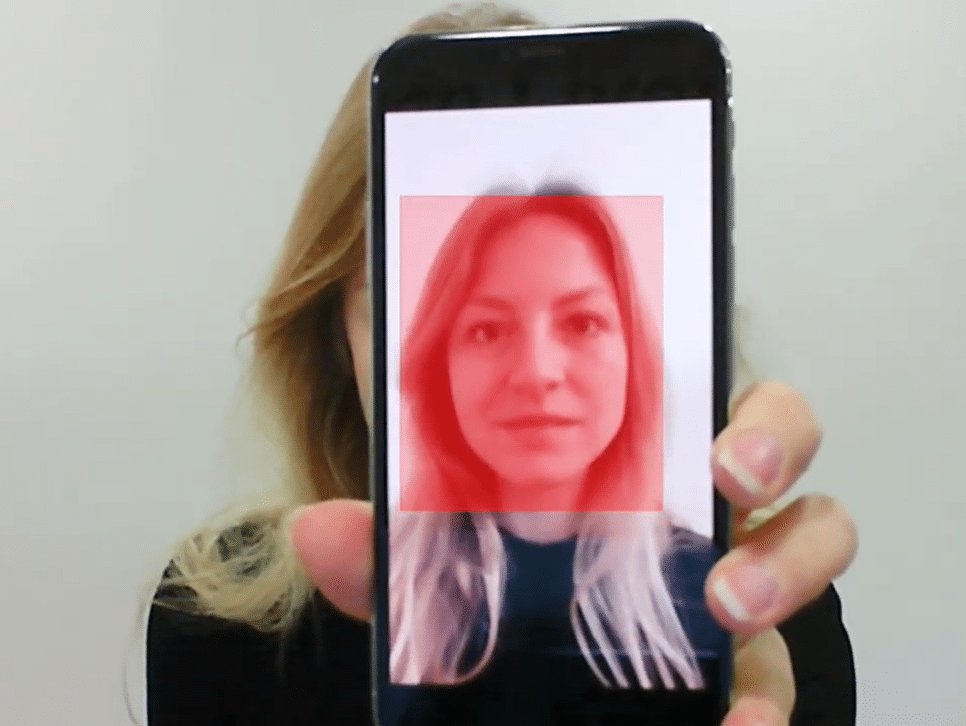

Распространенные атаки на презентации, о которых действительно сообщалось, включают изображения, распечатанные или отображаемые на экране, либо в виде неподвижного изображения, либо видео. Маски, начиная от относительно простых двумерных вырезов и заканчивая сложными 3D-моделями.

Инъекционные атаки, при которых камера обходится стороной и изображение представляется приложению драйвером виртуальной камеры, могут представлять собой сложный тип атаки, связанный с обнаружением живости, поскольку он, вероятно, будет интерпретирован как живой, но может быть предотвращён. Приложениям следует рассмотреть возможность внесения виртуальных камер в чёрный список, внедрения механизмов реагирования на вызовы, рандомизированных настроек захвата изображений и использования собственных мобильных приложений, а не веб-приложений.

Исследователи утверждают, что атаки на фото (или печать) и видеоповтор являются наиболее распространенными атаками, обнаруживаемыми «в дикой природе», из-за доступности исходного материала.

Более ресурсоёмкие методы, такие как deepfakes, не обеспечивают масштаб и экономическую эффективность для широкого применения в атаках с использованием биометрических данных.

Глубокие подделки остаются более полезными с точки зрения мошенничества в различных областях, чем атаки на презентации, такие как обман в социальных сетях или фишинг. Эффективные системы обнаружения живости могут обнаруживать различия, невидимые или едва различимые человеческим глазом, которые их выдают. Соответственно, исследования показывают, что обнаружение мигания, обнаружение окклюзии и экспертиза изображений могут идентифицировать глубокие подделки даже среди изображений или видео, которые кажутся очень убедительными экспертам-людям.

По материалам Biometrics Research Group