Несмотря на то, что многие биометрические системы снабжены алгоритмами, способными определить атаку на них, этого не достаточно чтобы относиться беспечно к безопасности. Самой простой атакой на идентификационную систему является многократное сканирование. Предположим ситуацию: в фирме служит порядка сотни человек.

Злоумышленник подходит к биометрической системе пропуска и многократно сканируется на ней. Даже для надёжных систем через пару тысяч сканирований возможно ложное определение и пропуск злоумышленника на объект. Чтобы избежать этого многие системы отслеживают неудачные сканирования и после 10-15 попыток блокируют вход. Но в случаях, когда система этого не может делать — эта задача ложится на пользователя. К сожалению, об этом часто забывают.

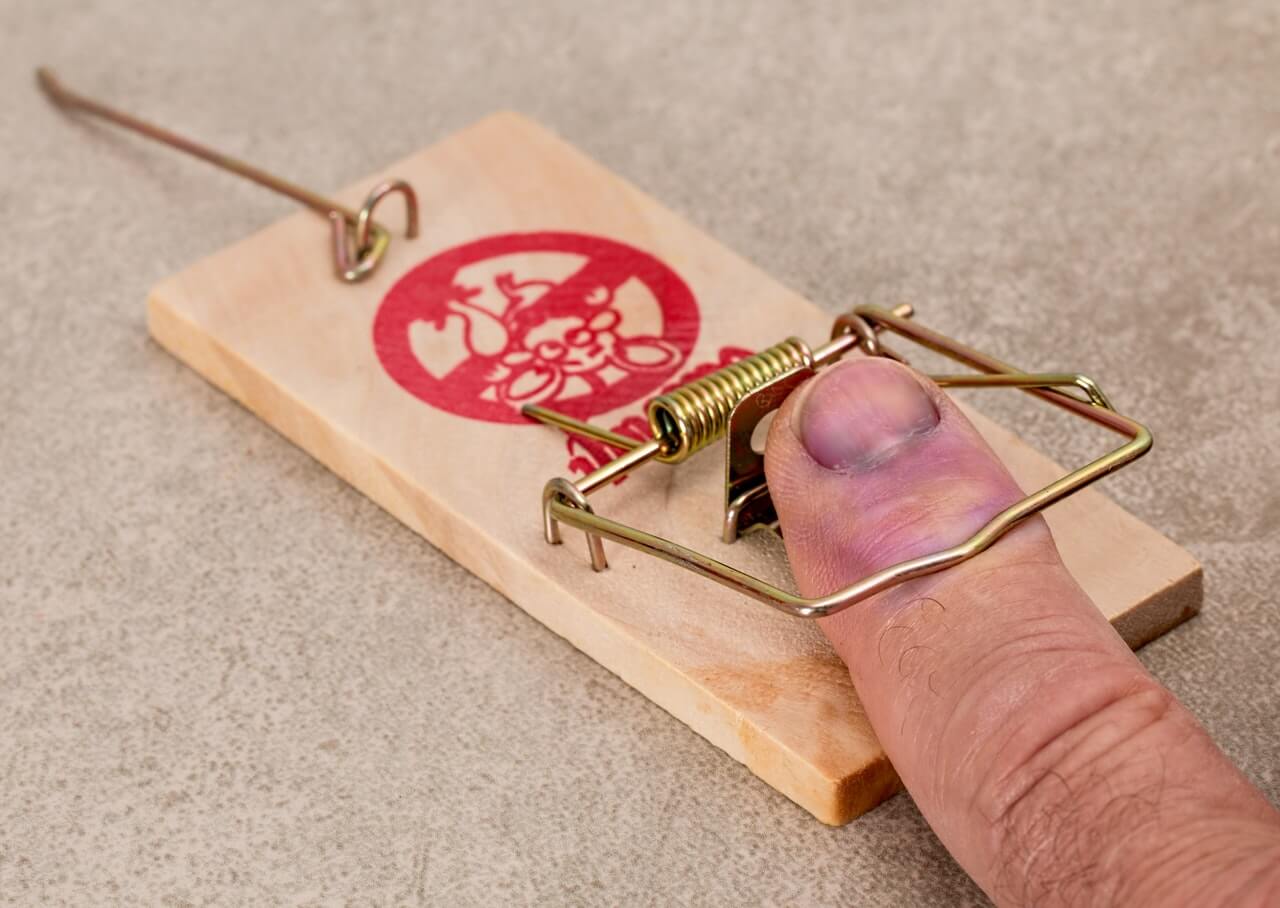

Второй способ атаки на биометрическую систему — подделка объекта сканирования. В случае, если система имеет алгоритмы защиты от подделки, важно правильно на них среагировать. Обычно эти алгоритмы тоже вероятностные и имеют свой FAR и FRR. Так что не нужно забывать вовремя отслеживать сигналы об атаке и высылать охранника.

Кроме атаки на саму систему возможно атаковать окружение системы. Когда-то мы натолкнулись на забавную ситуацию в этой стране. Многие интеграторы не особо запариваются над передачей данных. Для передачи они используют стандартный протокол.

При этом, в большинстве случаев они его даже не шифруют. Так что проще не систему обманывать, а найти провод и послать ключик через него…

Наиболее просто и доступно (как в материальном, так и в ресурсном плане) сравнение по одному признаку («один к одному» — так называемая «верификация»). Относительная простота самого процесса обеспечивает высокую скорость и не требует повышенных вычислительных способностей от оборудования, что соответственно (в отрицательную сторону) влияет на качество.

Второй вариант поиска – идентификация — «один ко многим». Наиболее доступны и популярны в настоящее время системы определения, построенные на таких характеристиках, как отпечатки пальцев (у ноутбуков и смартфонов последнего поколения эта функция уже доступна), черты лица, радужная оболочка и сетчатка глаз, голосовые данные, речь и подпись.

С логической точки зрения любую биометрическую систему можно представить в виде двух составляющих: регистрация (показывает системе признаки, по которым можно идентифицировать конкретного человека) и идентификация (непосредственно распознавание).

При регистрации биометрические датчики производят считывание (сканирование) необходимых признаков, после чего переводят их в «цифровой вариант». В дальнейшем формируется некий шаблон, в который входят только характерные особенности, свойственные определенному индивиду. Если рассмотреть такой шаблон на примере лица человека, то особенным будет не наличие носа, глаз и рта (что определенно является особенным :)), а их размеры и расположение относительно друг другу. Именно такие шаблоны и хранятся в базе данных.

Дальше начинается процесс идентификации: сканируются необходимые параметры с носителя (претендента на пропуск системой), также формирует цифровой шаблон по наиболее характерным особенностям, а потом сравнивает с базой данных. Дальше всё просто – в зависимости от степени соответствия двух шаблонов выносится вердикт: пропустить или нет.

Естественно, как и во многих других науках, методы аутентификации могут быть статическими и динамическими (для любознательных полезно приобщиться к миру криминалистики – разделу судебных экспертиз, там об этом всё очень подробно расписано).

Итак, статические методы – физиологическая характеристика объекта: уникальная, неотъемлемая и неизменная. — по отпечатку пальца: папиллярные узоры на пальцах уникальны для каждого индивида, правда, есть некоторые особенности, типа повреждений, намеренных изменений вплоть до стирания и т.д.

Отпечаток получают с помощью специального сканера, преобразуют в цифровой код (свертку) и сравнивают с ранее введенным в базу эталоном (дактилоскопические методы криминалистики). Существуют методы сравнения по всем 10 пальцам, по одному, реже – по нескольким. В настоящее время это самая распространенная, простая, доступная и наиболее продвинутая технология.

— по форме ладони: в основе сравнения – форма кисти руки, метод сравнения примерно тот же, что и отпечатки пальца: устройство, включающее в себя камеру и светодиоды, формируют трехмерную модель кисти руки, на основе которой происходит построение свертки, после чего осуществляется распознавание;

— по расположению вен на лицевой стороне ладони: ИК-камера считывается рисунок вен на лицевой стороне ладони или кисти, цифросвертка создается на основе схемы расположения вен;

— по сетчатке глаза: более правильно её было бы назвать «по рисунку кровеносных сосудов глазного дна», который «выявляют» с помощью «подсветки» глазного дна удаленной световой точкой, после чего происходит сканирование. Именно этот способ вызывает наибольшие опасения у пользователей – всё-таки зрение свое народ старается беречь;

— по радужной оболочке глаз: более доступный (в техническом плане) метод – для сканирования достаточно портативной камеры, фиксирующий маленькую часть лица (глаз), после чего происходит выделение радужки, построение свертки и идентификация;

— по форме лица: методы, аналогичный «ладони» — трехмерная модель. Однако есть некоторая особенность: лицо по площади достаточно большое и шея ещё присутствует, которая крутит это лицо. Соответственно в базу данных заносится множество образов в зависимости от поворота, наклона, изменения выражения (помимо контура лица учитываются расположения бровей, глаз, носа и др., а также расстояние между ними)

— по термограмме лица: расположение артерий на лице, которые обеспечивают кожу кровью и соответственно выделяют тепло, также уникально. Для сканирования использую камеры инфракрасного диапазона.

Кстати, есть одно преимущество у данного метода. О нем мне, родителю близнецов, стало известно намного позднее: этот способ, в отличие от сравнения по лицу, позволяет различать близнецов практически со 100-% гарантией (форма лица, ладони, кисти и отпечатки пальцев также имеют сходства, что, как правило, при тестировании подобных систем, вызывает ошибки в идентификации).

— по ДНК: ну, тут, наверное, можно ничего и не комментировать – надежно, гарантированно, но…долго и дорого, подобные системы используются только для производства экспертиз и то редко.

Это далеко не все методы: существует аутентификация по запаху тела (наука одорология, служебно-розыскные собачки наделены этим даром от рождения, очень распространено в правоохранительной среде), по форме уха, по подногтевому слою, по объему указанных для сканирования пальцев, по электрокардиограмме сердца….но это скорее экзотика, тем более для защиты информации.

Динамические методы — поведенческая (динамическая) характеристика в процессе какого-либо действия, изменяемая как сознательно, так и бессознательно.

— по рукописному почерку: используется, как правило, непосредственно роспись человека или написание кодового слова: по росписи – это степень совпадения двух графических картинок; по динамическим характеристикам написания – свертка строится по времени нанесения росписи (скорость письма), нажиму на поверхность и т.д. (опять-таки же для любознательных, можете обратиться к науке криминалистике, раздел почерковедение – очень объемно, много и подробно);

— по клавиатурному почерку: аналогично предыдущему, только используется кодовое слово (фраза), оборудование до нельзя примитивно – клавиатура, характеристика для сравнения – динамика набора (скорость, ритм и т.д.);

«ошибка первого рода» (Fal-se Reject Rate, FRR) (не пустить «своего») и «ошибка второго рода» (False Accept Rate, FAR) (пустить «чужого). Первый вариант неэффективен, так как очень сильно зависит от качества оборудования, на котором реализована система. Второй же выглядит так (от лучшего к худшему):

- ДНК;

- Радужная оболочка глаза, сетчатка глаза;

- Отпечаток пальца, термография лица, форма ладони;

- Форма лица, расположение вен на кисти руки и ладони;

- Подпись;

- Клавиатурный почерк;

- Голос.

А так выглядит примерная статистика по практическому использованию: сканирование отпечатков пальцев — 34% сканирование радужной оболочки глаза — 34% геометрия руки — 25% распознавание лица — 15% верификация голоса — 11% верификация подписи — 3%

По материалам Cpi-Invest.ru. Автор Денис Юрьевич Богатый